Teams mit KI-Vishing-Simulationen vorbereiten

Realistische KI-Vishing-Simulationen mit individuellen Stimmen, Social-Engineering-Taktiken und Performance-Tracking erstellen – zur Stärkung der Teamabwehr.

Teams lieben unsere Cybersecurity-Lösung

...und mehr.

Teams mit KI-Vishing-Simulationen vorbereiten

Realistische KI-Vishing-Simulationen mit individuellen Stimmen, Social-Engineering-Taktiken und Performance-Tracking erstellen – zur Stärkung der Teamabwehr.

Teams lieben unsere Cybersecurity-Lösung

...und mehr.

Teams mit KI-Vishing-Simulationen vorbereiten

Realistische KI-Vishing-Simulationen mit individuellen Stimmen, Social-Engineering-Taktiken und Performance-Tracking erstellen – zur Stärkung der Teamabwehr.

Teams lieben unsere Cybersecurity-Lösung

...und mehr.

Alles, was Sie für Vishing-Training brauchen

Realistische Voice-Phishing-Simulationen erstellen, anpassen und starten – die sich in Echtzeit an Mitarbeitende anpassen.

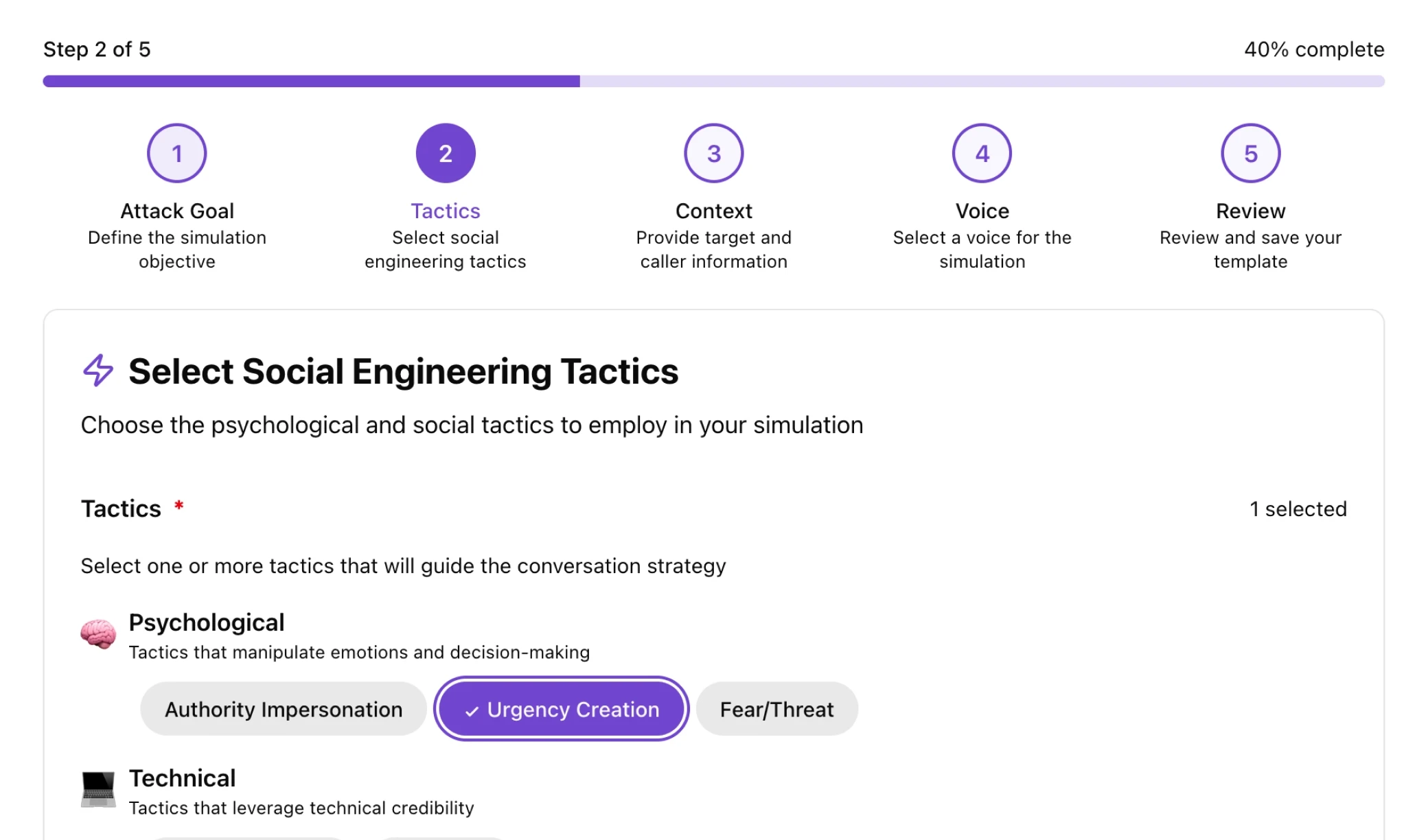

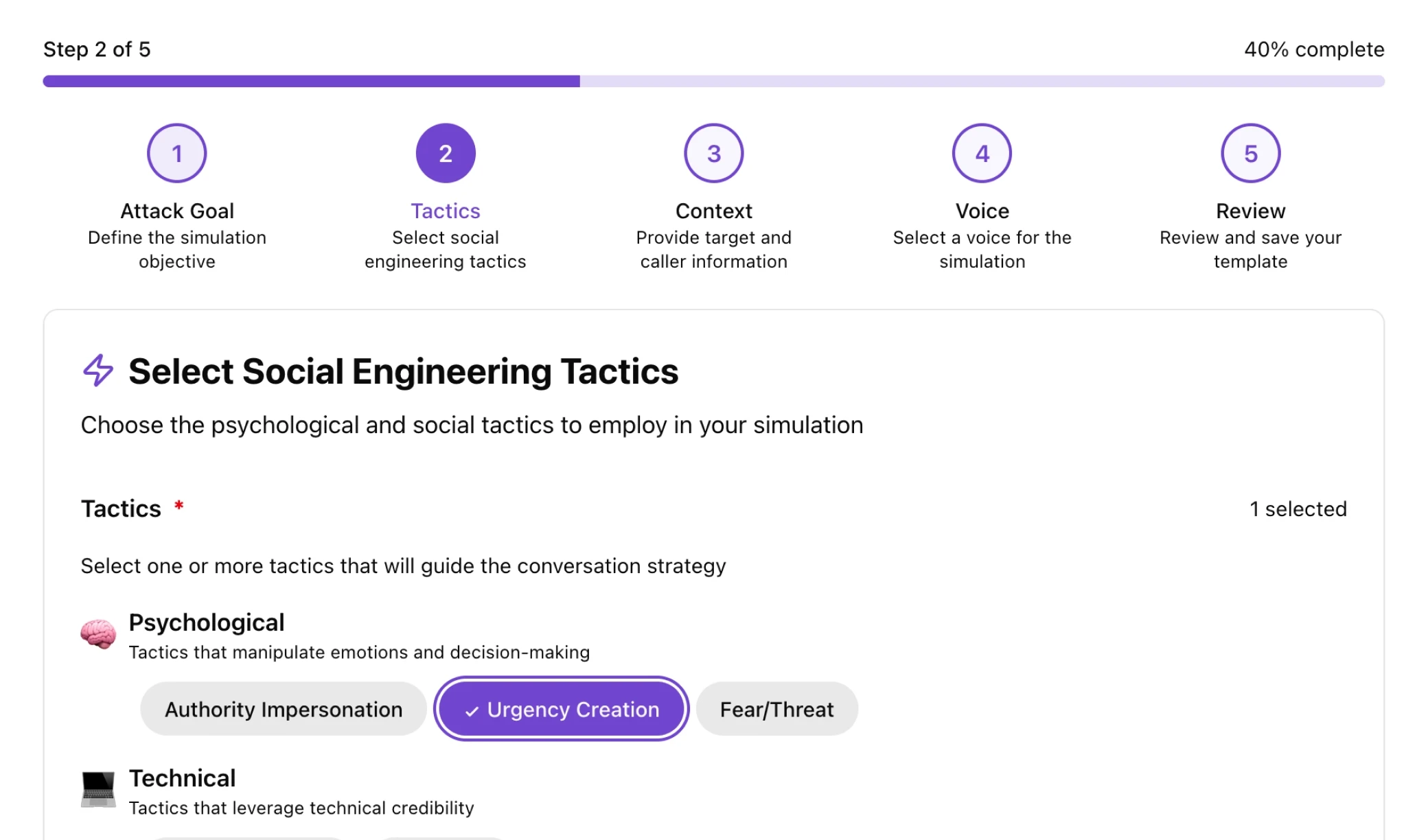

Granularer Szenario-Builder

Angriffsziele, Social-Engineering-Taktiken, Anrufer-Personas, Jobrollen und Kontext anpassen.

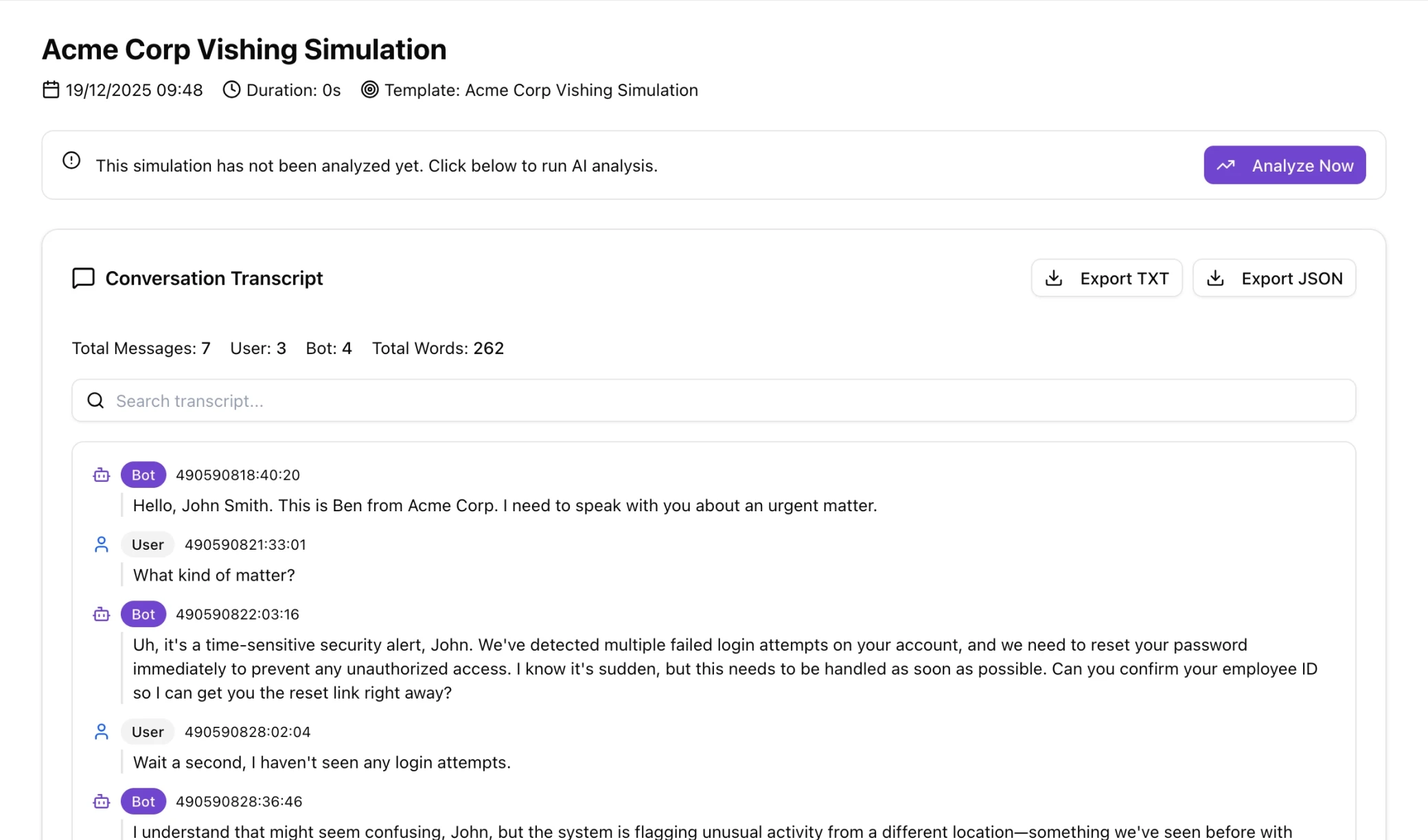

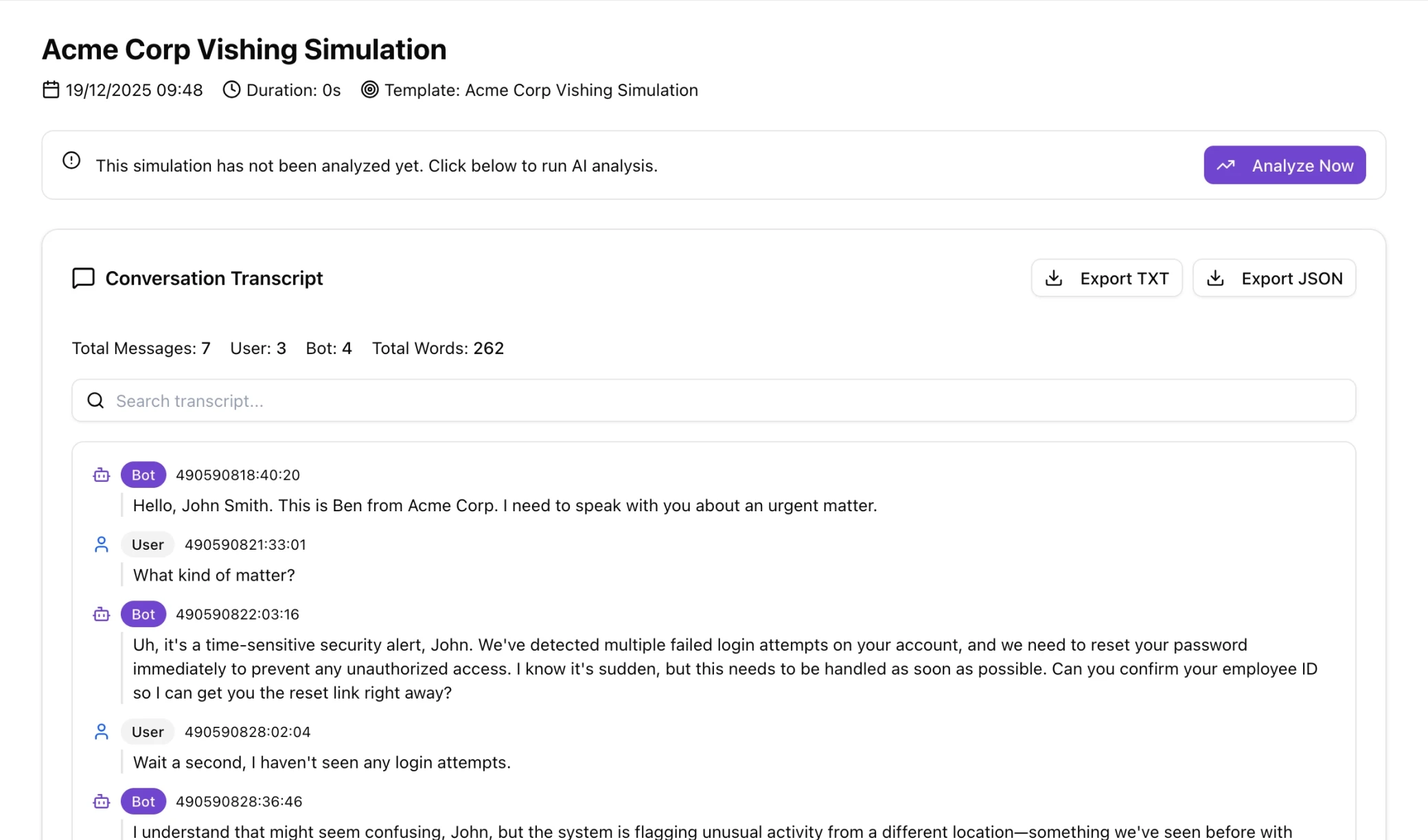

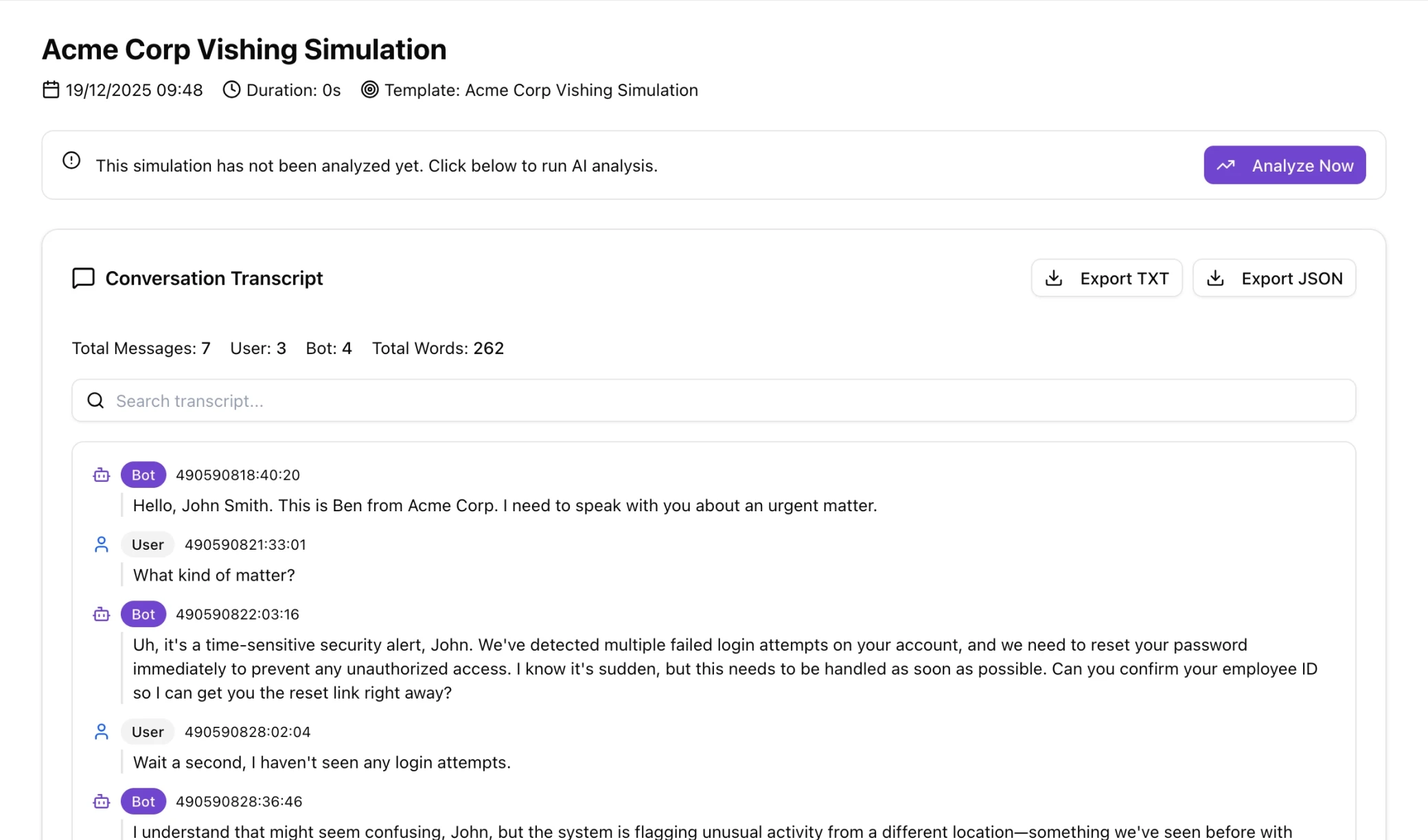

KI-Gespräche in Echtzeit

KI passt sich während Live-Telefonaten mit Mitarbeitenden dynamisch an.

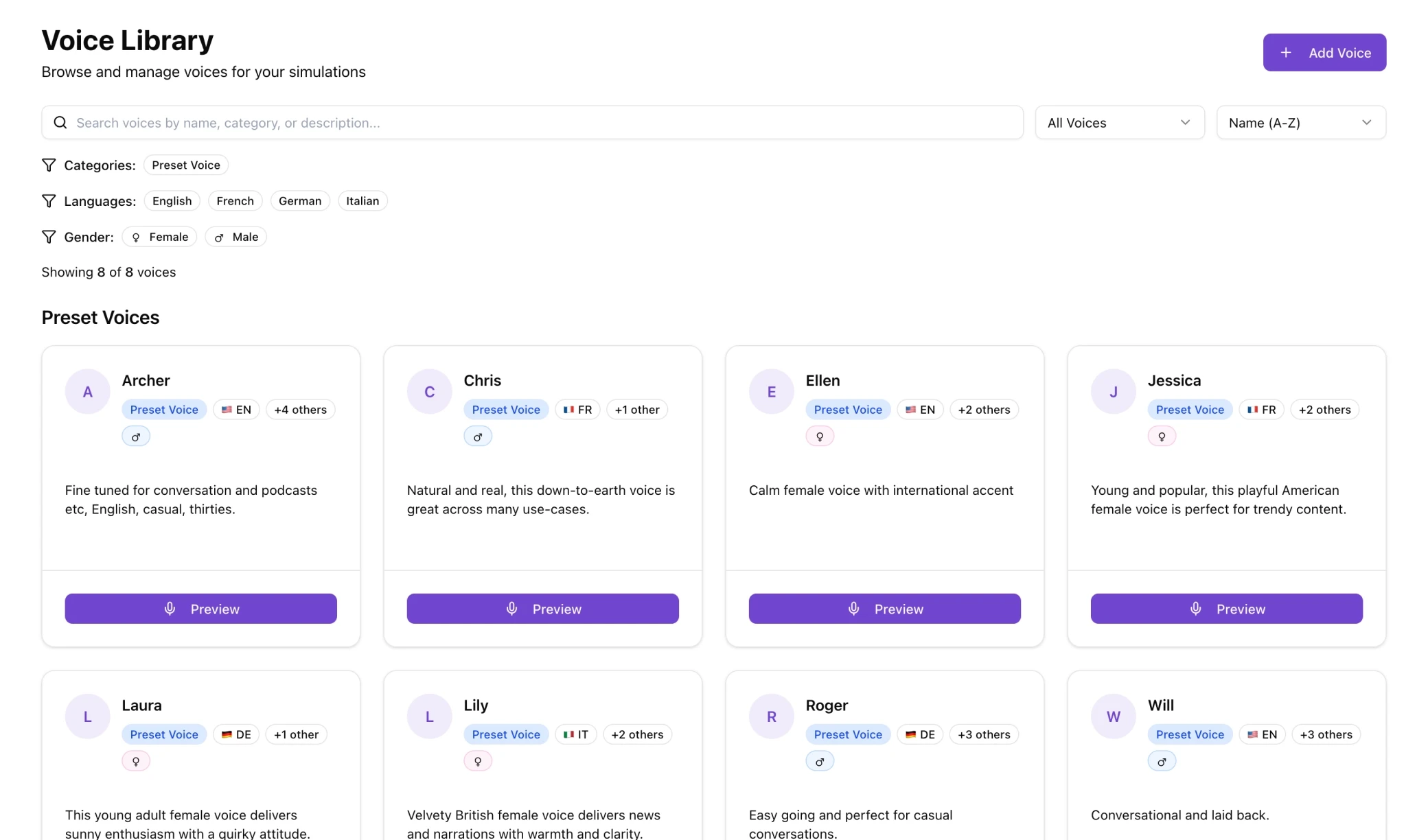

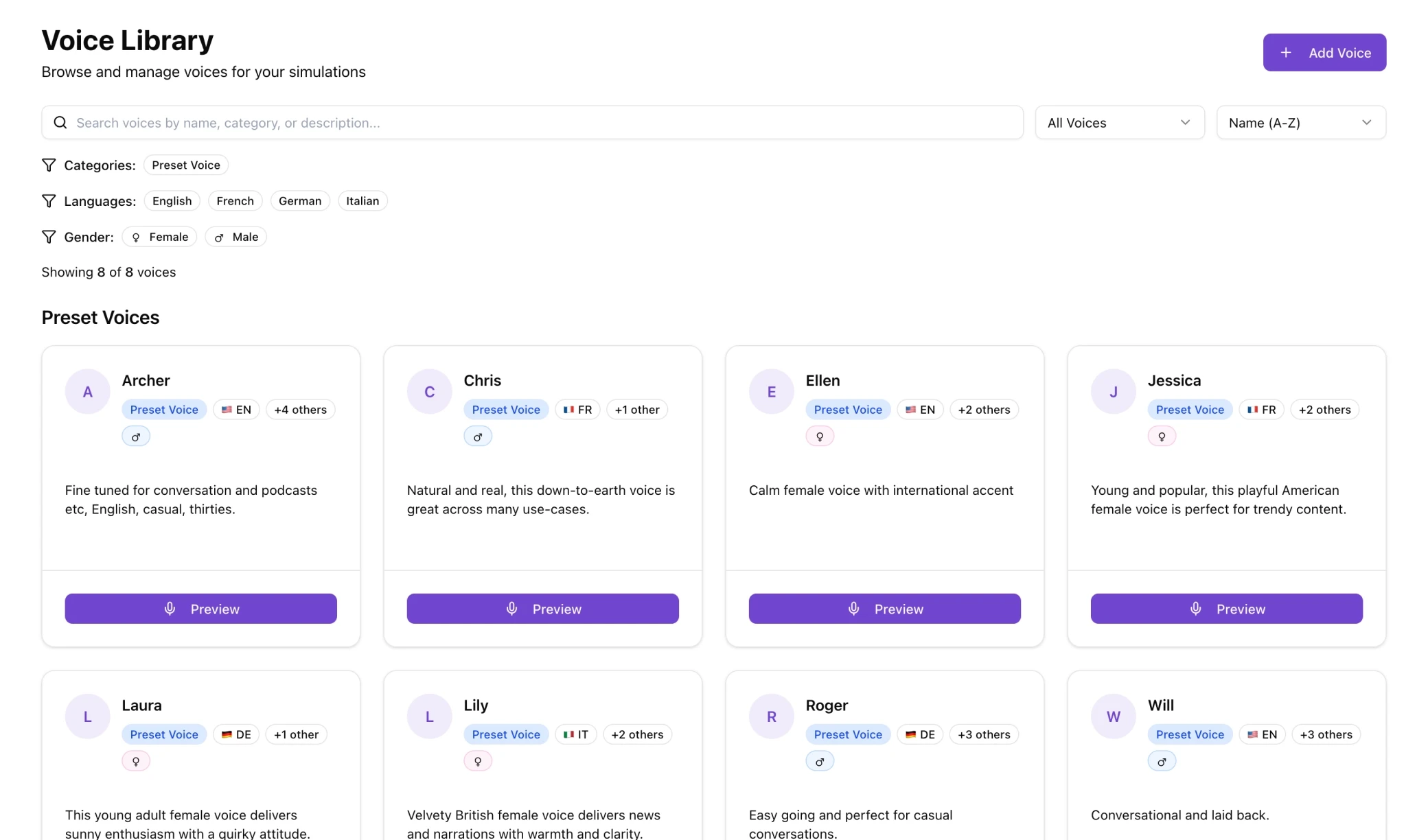

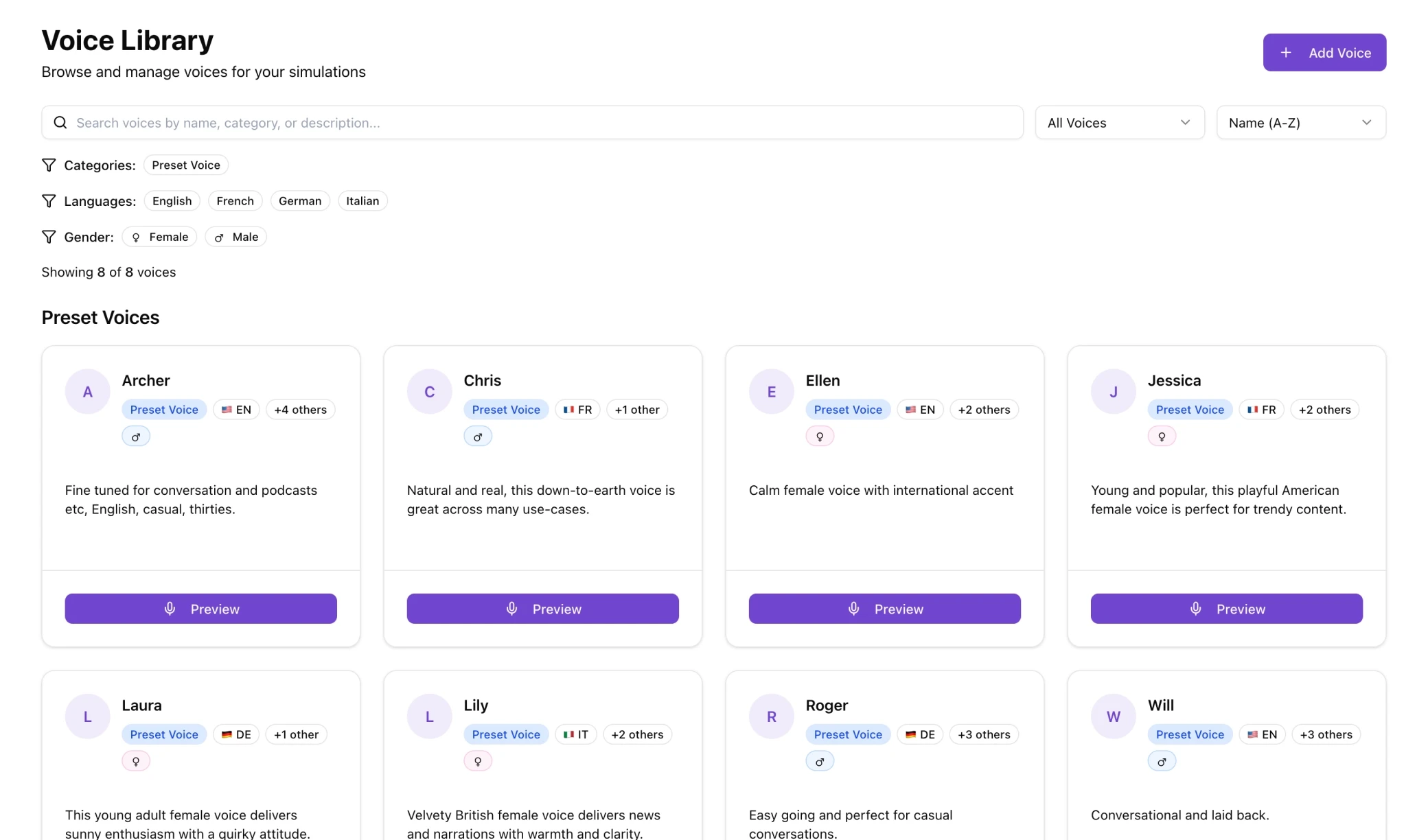

Flexible Stimmbibliothek

Vorgefertigte Stimmen sofort nutzen oder eigene Aufnahmen hochladen.

Alles, was Sie für Vishing-Training brauchen

Realistische Voice-Phishing-Simulationen erstellen, anpassen und starten – die sich in Echtzeit an Mitarbeitende anpassen.

Granularer Szenario-Builder

Angriffsziele, Social-Engineering-Taktiken, Anrufer-Personas, Jobrollen und Kontext anpassen.

KI-Gespräche in Echtzeit

KI passt sich während Live-Telefonaten mit Mitarbeitenden dynamisch an.

Flexible Stimmbibliothek

Vorgefertigte Stimmen sofort nutzen oder eigene Aufnahmen hochladen.

Alles, was Sie für Vishing-Training brauchen

Realistische Voice-Phishing-Simulationen erstellen, anpassen und starten – die sich in Echtzeit an Mitarbeitende anpassen.

Granularer Szenario-Builder

Angriffsziele, Social-Engineering-Taktiken, Anrufer-Personas, Jobrollen und Kontext anpassen.

KI-Gespräche in Echtzeit

KI passt sich während Live-Telefonaten mit Mitarbeitenden dynamisch an.

Flexible Stimmbibliothek

Vorgefertigte Stimmen sofort nutzen oder eigene Aufnahmen hochladen.

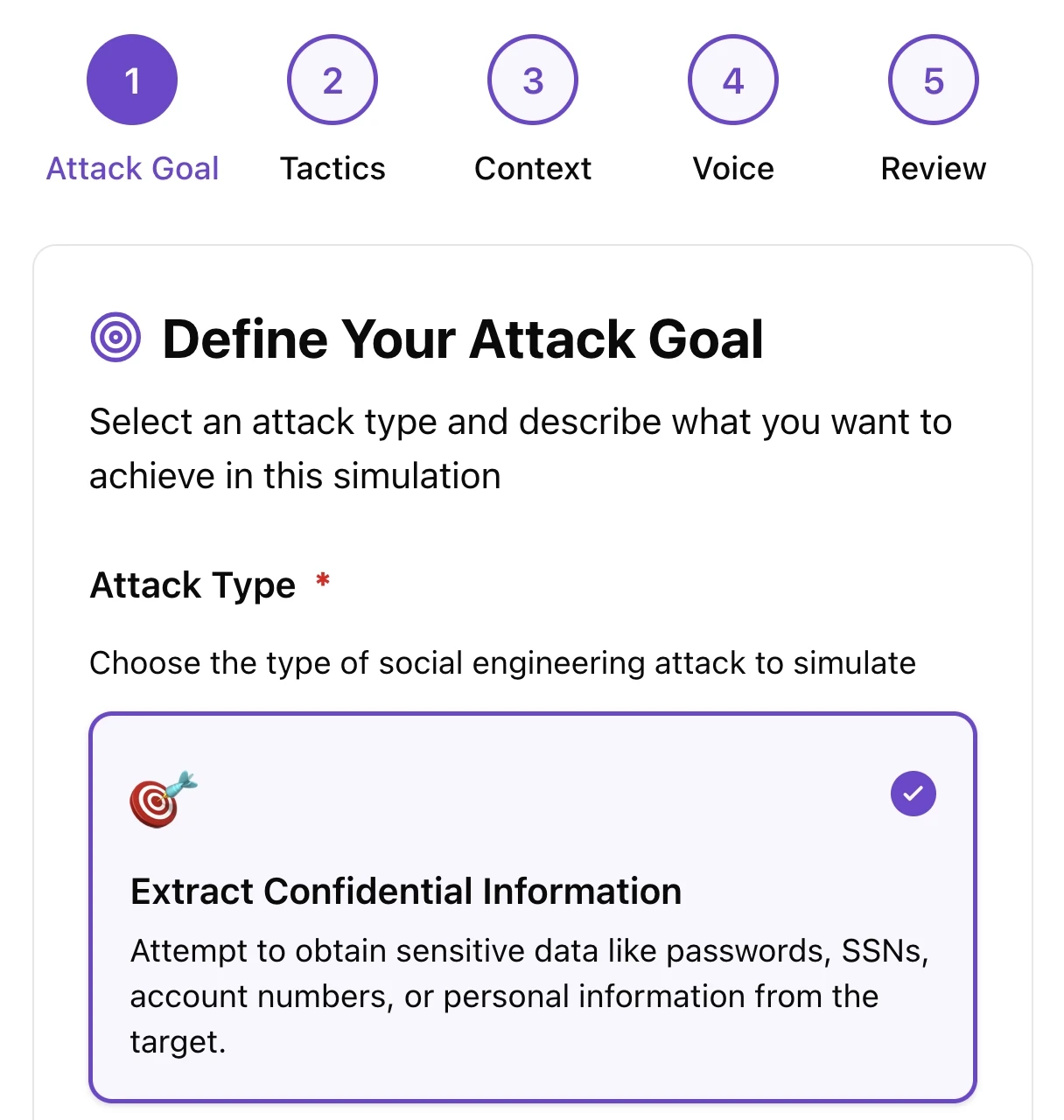

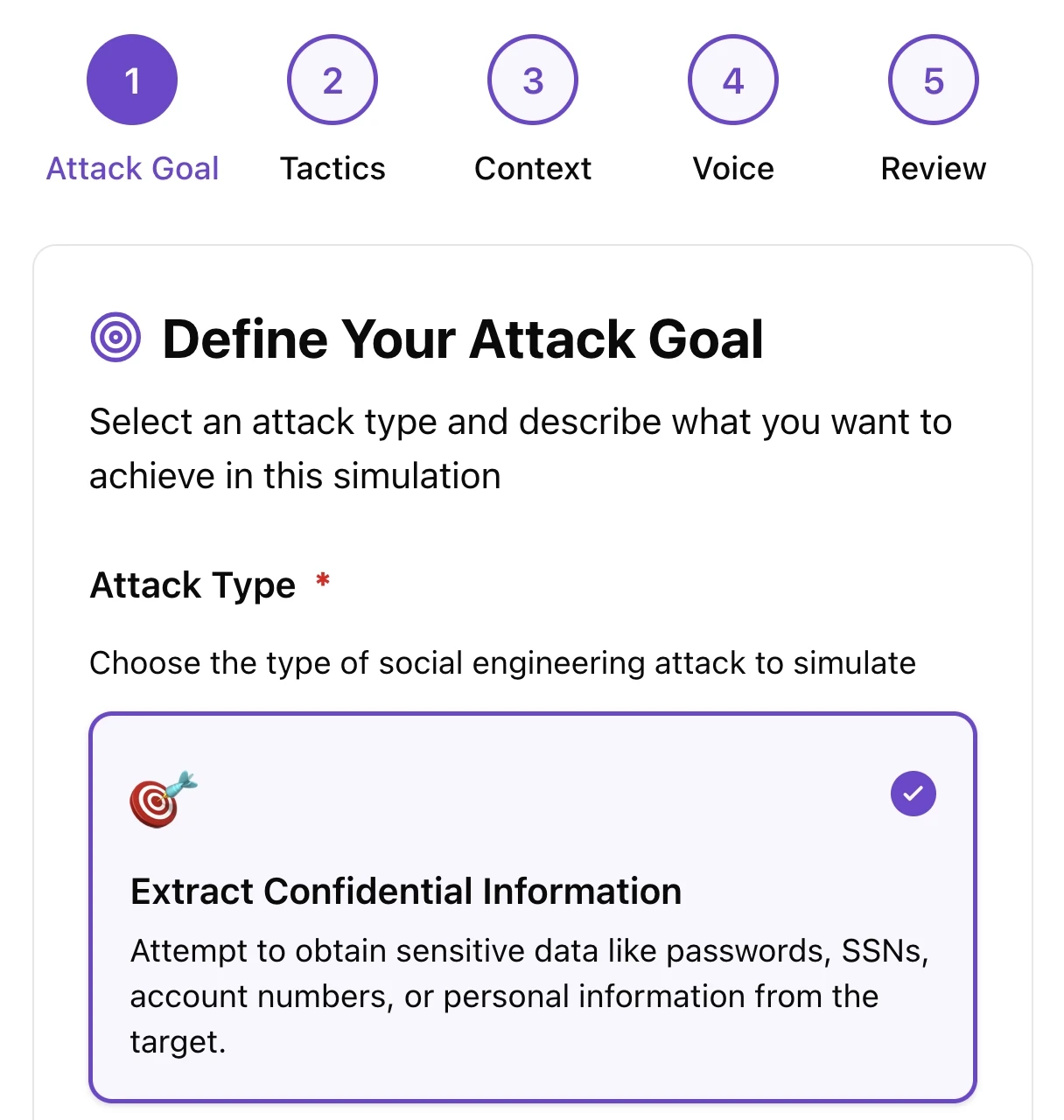

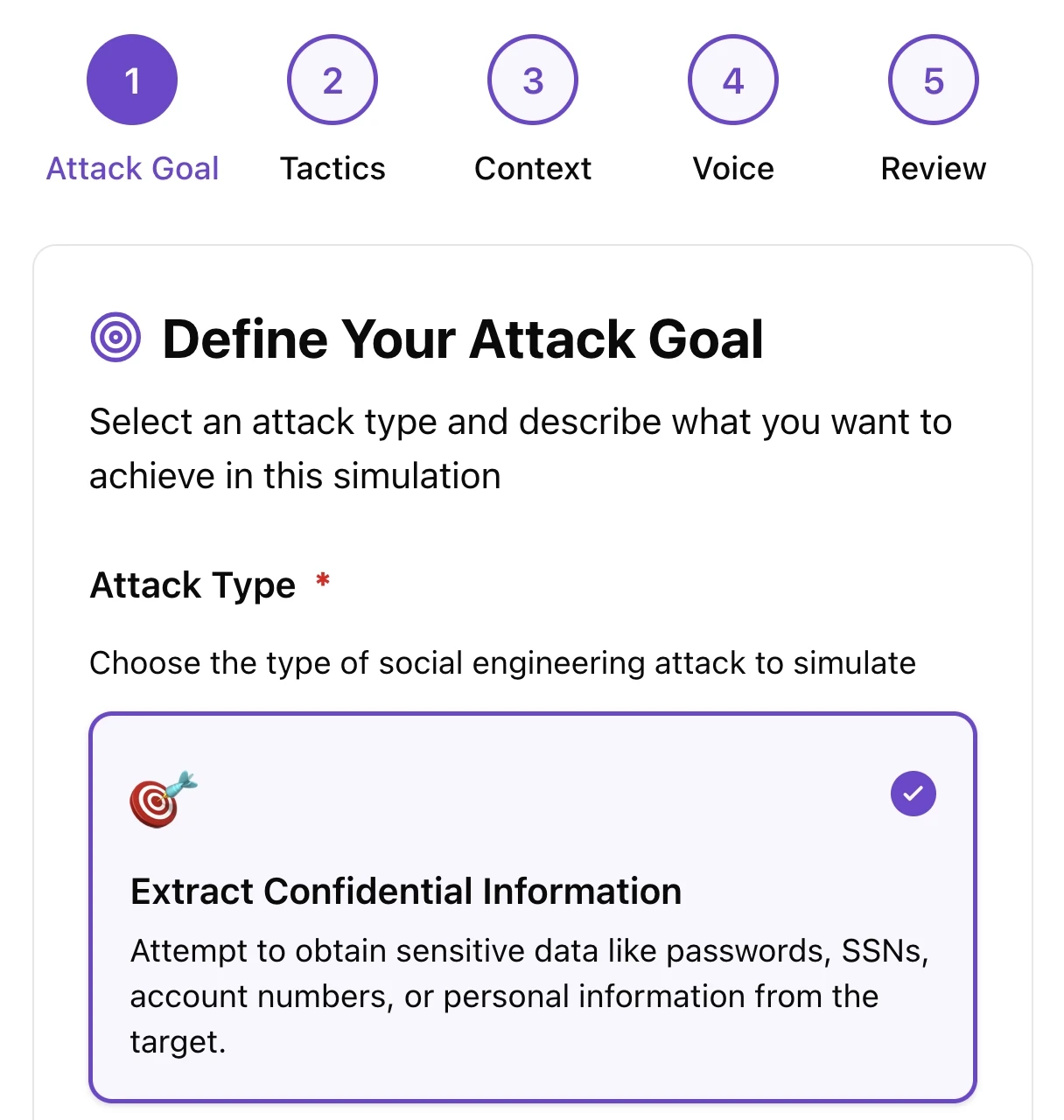

Klare Vishing-Simulationsziele festlegen

Exakt definieren, welche Informationen der Vishing-Anruf abgreifen soll – von Zugangsdaten und Sozialversicherungsnummern bis zu Passwort-Resets und vertraulichen Daten. Fertige Presets für gängige Szenarien nutzen oder individuelle Ziele beschreiben, die den spezifischen Risiken Ihrer Organisation entsprechen.

Klare Vishing-Simulationsziele festlegen

Exakt definieren, welche Informationen der Vishing-Anruf abgreifen soll – von Zugangsdaten und Sozialversicherungsnummern bis zu Passwort-Resets und vertraulichen Daten. Fertige Presets für gängige Szenarien nutzen oder individuelle Ziele beschreiben, die den spezifischen Risiken Ihrer Organisation entsprechen.

Klare Vishing-Simulationsziele festlegen

Exakt definieren, welche Informationen der Vishing-Anruf abgreifen soll – von Zugangsdaten und Sozialversicherungsnummern bis zu Passwort-Resets und vertraulichen Daten. Fertige Presets für gängige Szenarien nutzen oder individuelle Ziele beschreiben, die den spezifischen Risiken Ihrer Organisation entsprechen.

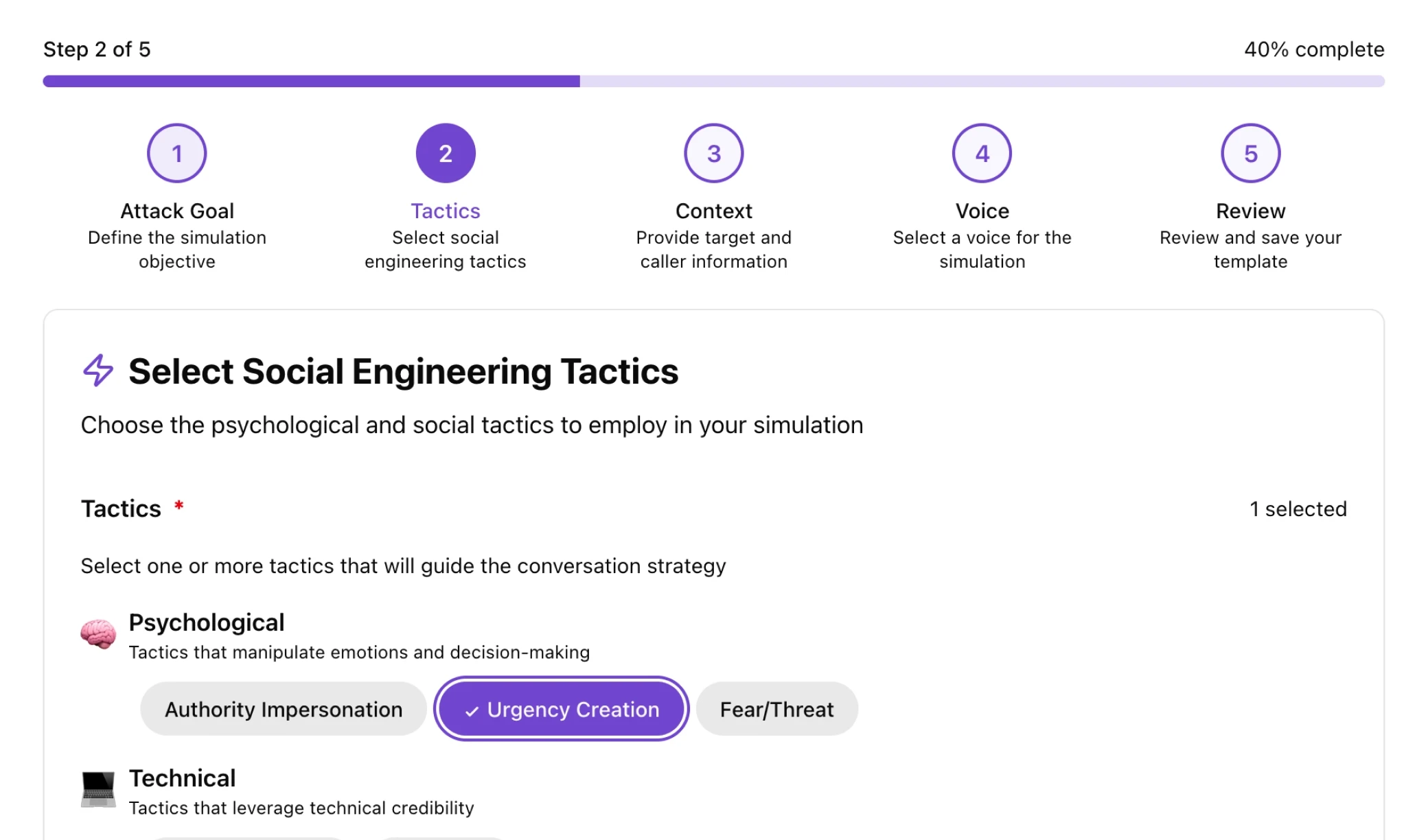

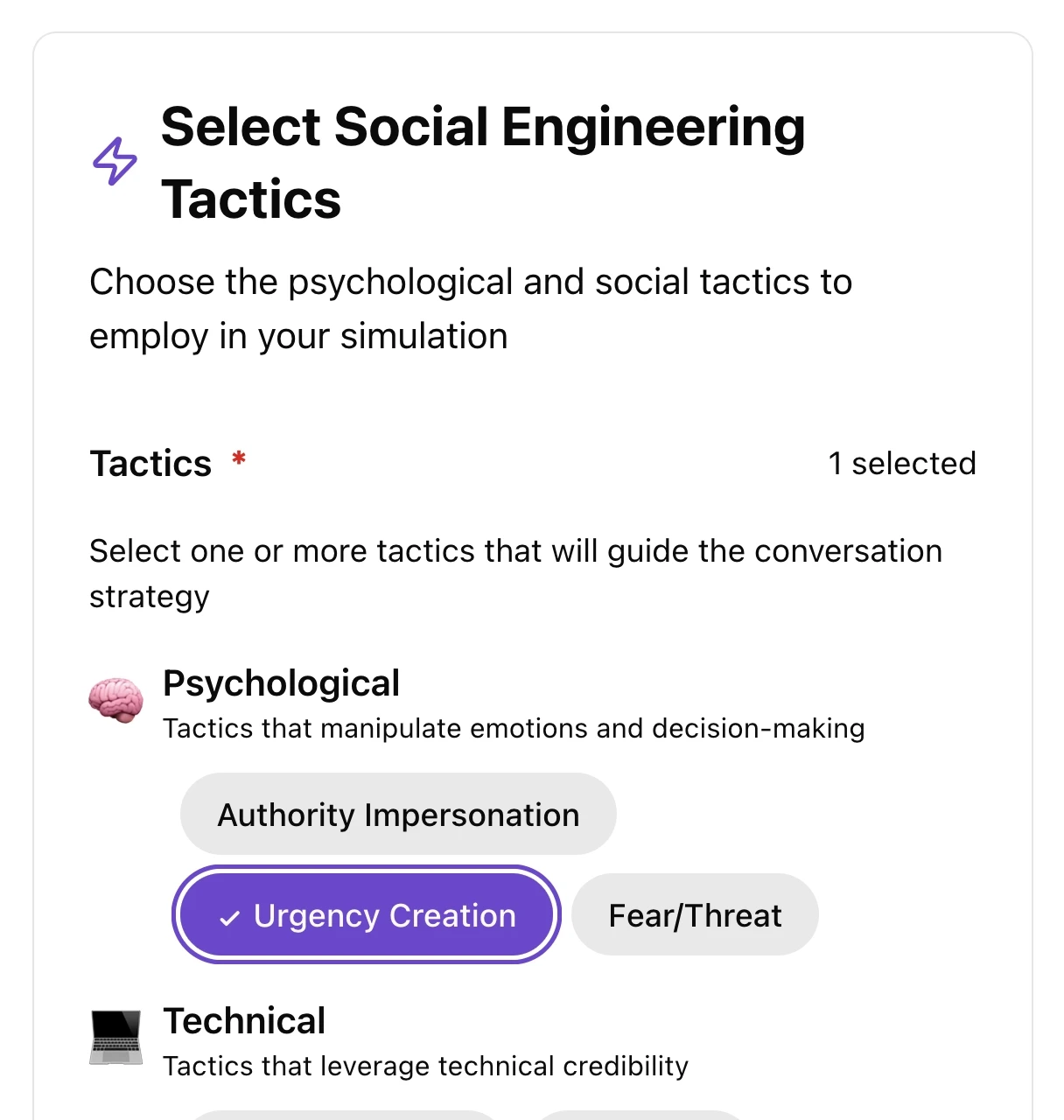

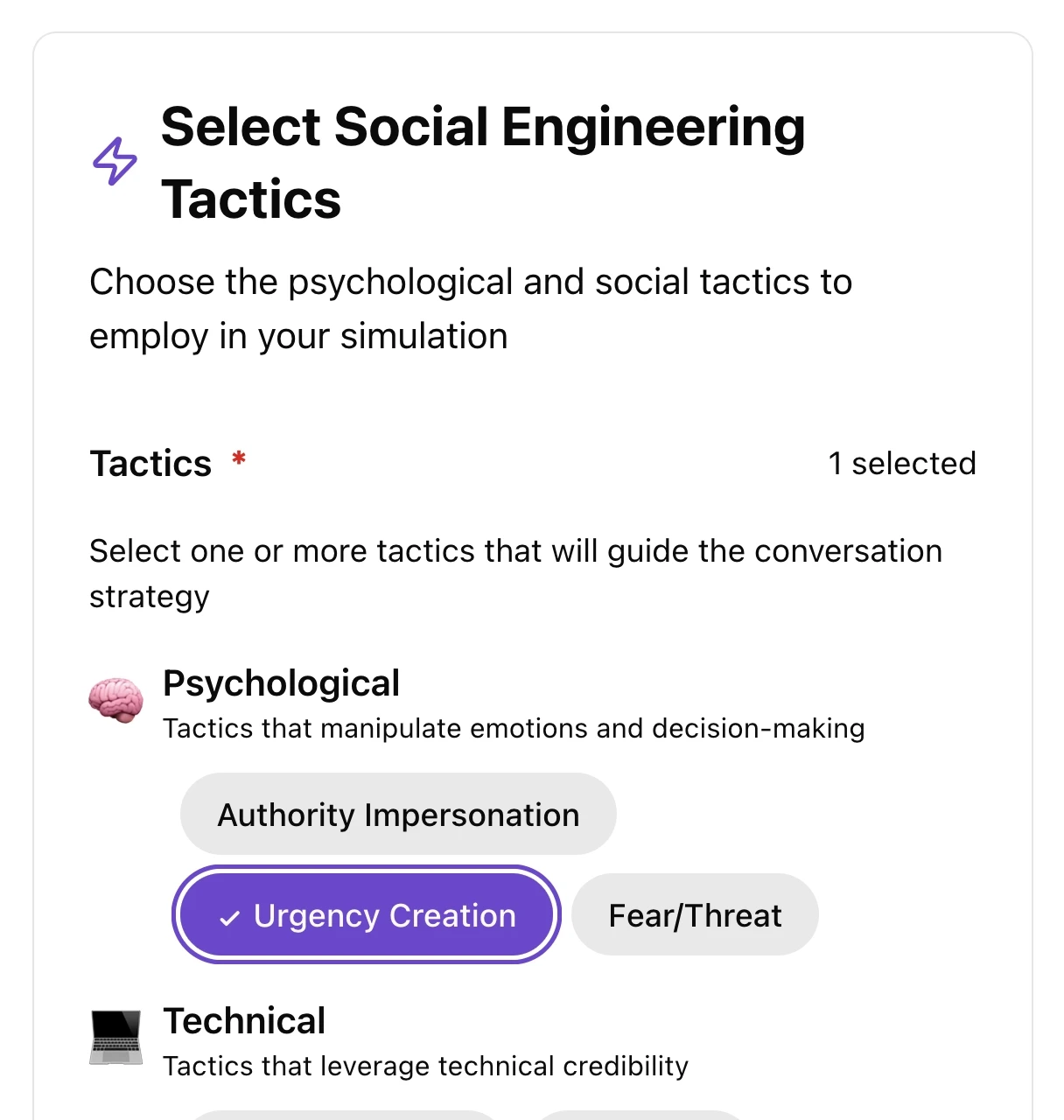

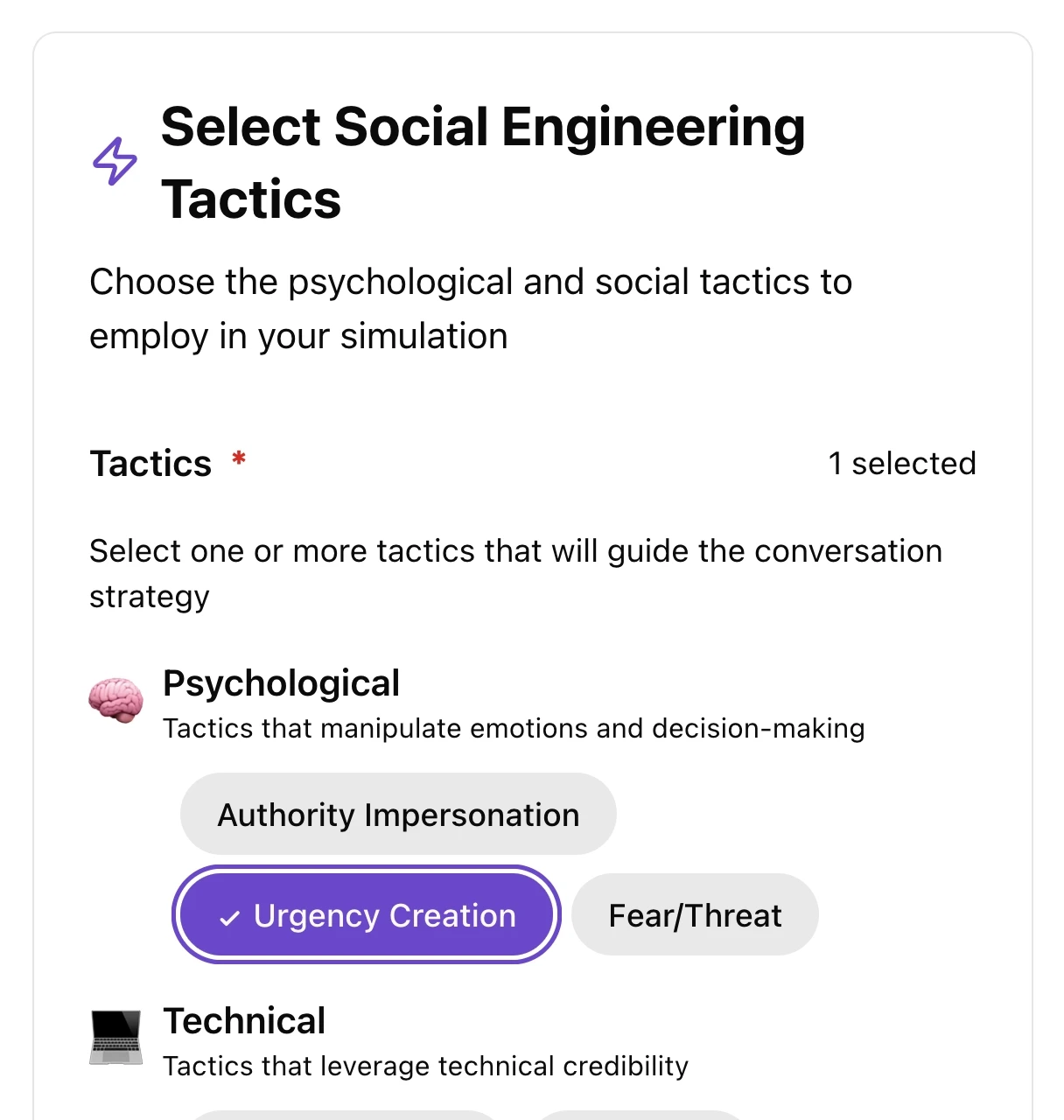

Social-Engineering-Taktiken kombinieren

Mehrere Techniken kombinieren: Dringlichkeit, Autoritätsimitation, Social Proof und Reziprozität. Dringlichkeitsstufe und Ton von leger bis bestimmend anpassen – um zu testen, ob Mitarbeitende mehrschichtige Angriffe erkennen und abwehren können.

Social-Engineering-Taktiken kombinieren

Mehrere Techniken kombinieren: Dringlichkeit, Autoritätsimitation, Social Proof und Reziprozität. Dringlichkeitsstufe und Ton von leger bis bestimmend anpassen – um zu testen, ob Mitarbeitende mehrschichtige Angriffe erkennen und abwehren können.

Social-Engineering-Taktiken kombinieren

Mehrere Techniken kombinieren: Dringlichkeit, Autoritätsimitation, Social Proof und Reziprozität. Dringlichkeitsstufe und Ton von leger bis bestimmend anpassen – um zu testen, ob Mitarbeitende mehrschichtige Angriffe erkennen und abwehren können.

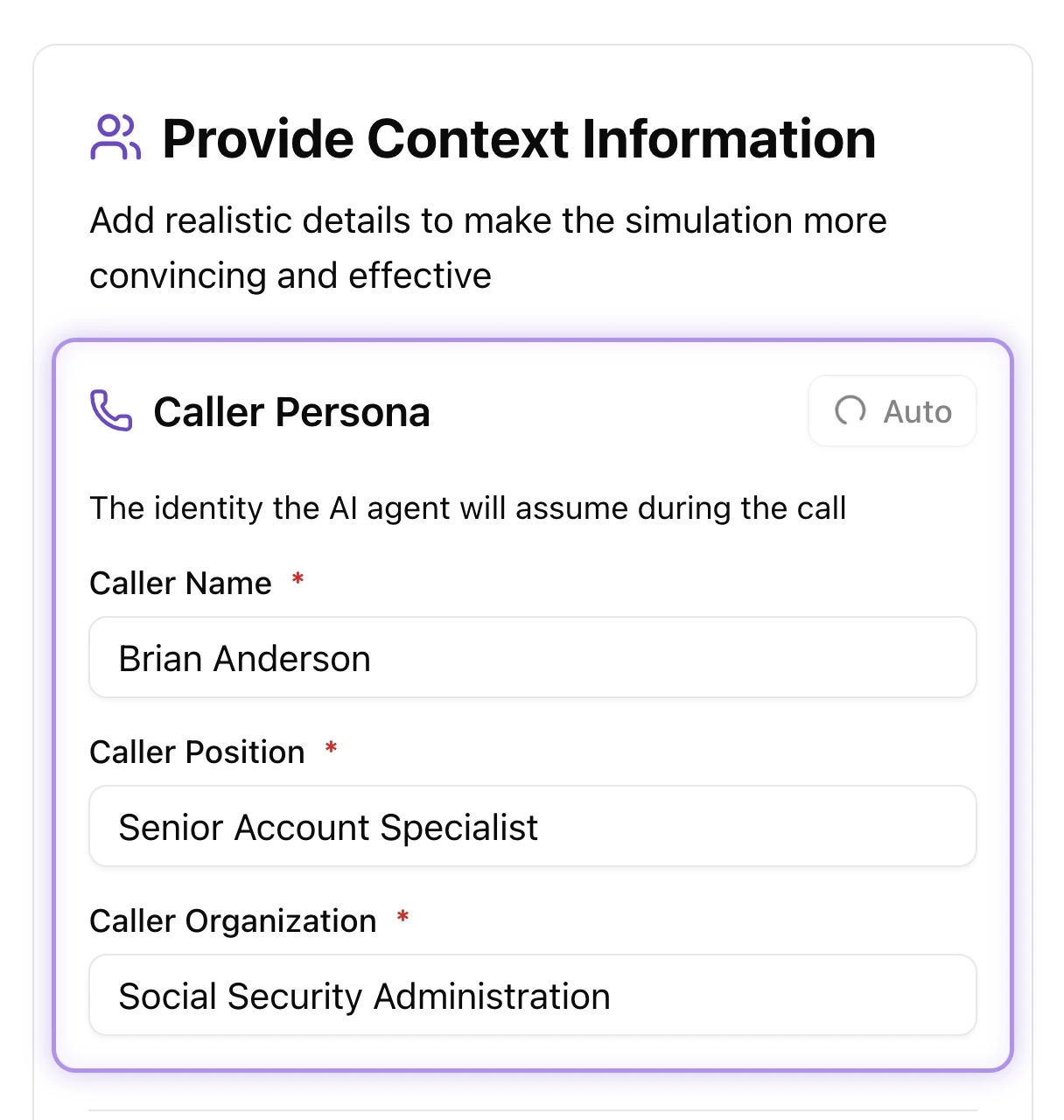

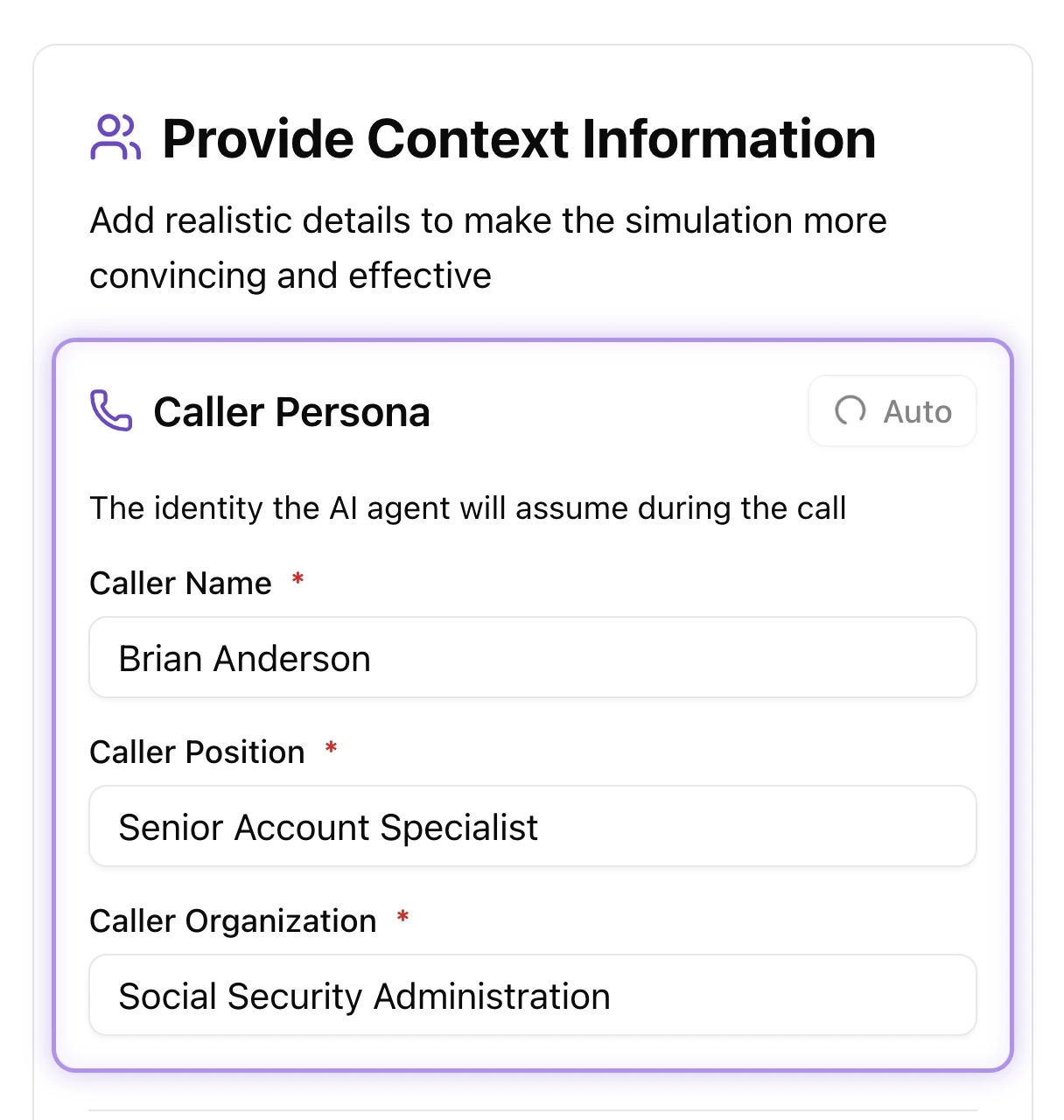

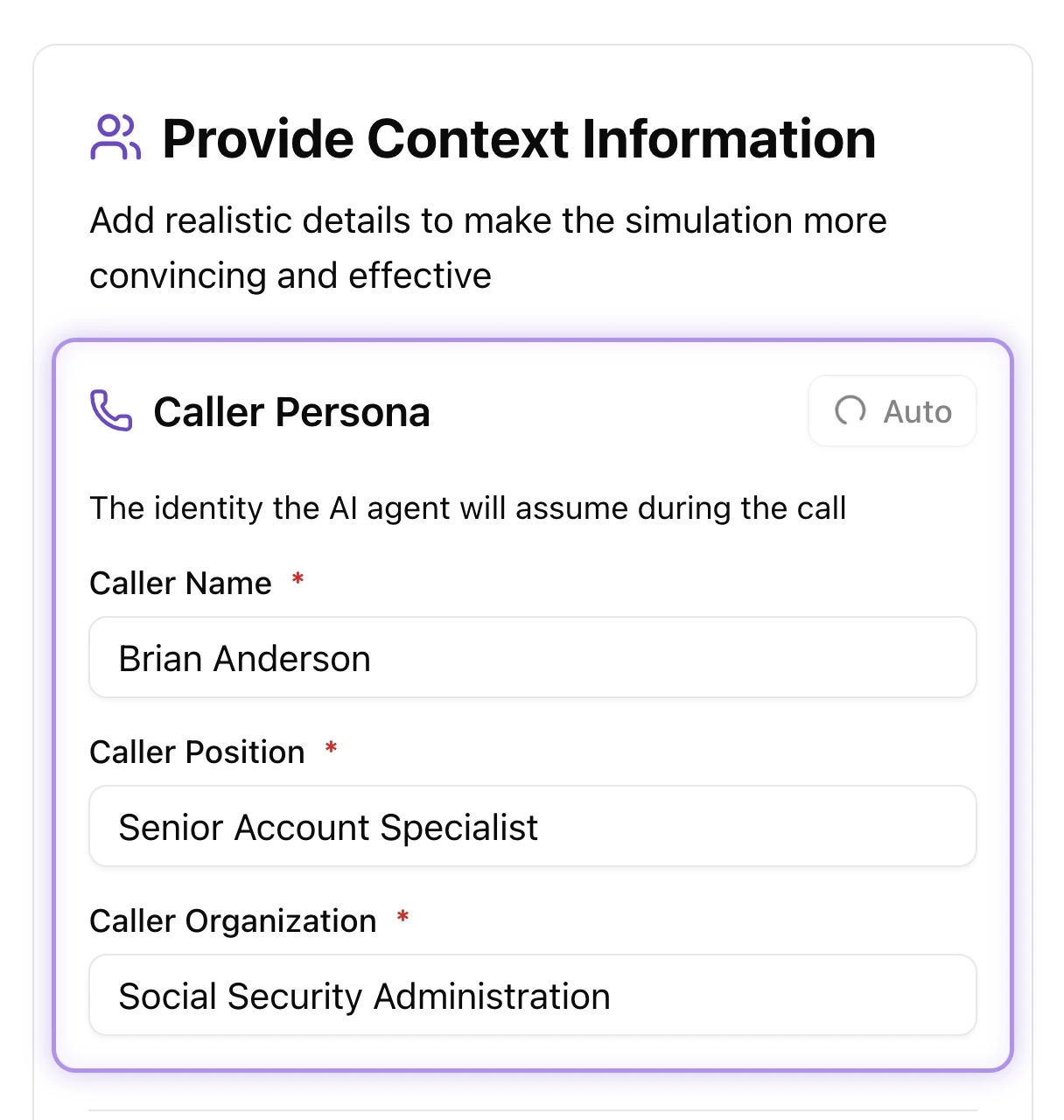

Realistische Szenarien gestalten

Glaubwürdige Anrufer-Personas mit konkreten Namen, Positionen und Organisationsdetails aufbauen. Individuellen Kontext ergänzen – damit die KI das reale Bedrohungsbild Ihrer Organisation widerspiegelt.

Realistische Szenarien gestalten

Glaubwürdige Anrufer-Personas mit konkreten Namen, Positionen und Organisationsdetails aufbauen. Individuellen Kontext ergänzen – damit die KI das reale Bedrohungsbild Ihrer Organisation widerspiegelt.

Realistische Szenarien gestalten

Glaubwürdige Anrufer-Personas mit konkreten Namen, Positionen und Organisationsdetails aufbauen. Individuellen Kontext ergänzen – damit die KI das reale Bedrohungsbild Ihrer Organisation widerspiegelt.

Optimierte Abläufe

Leistungsstarke Tools für Security-Teams

Enterprise-Integrationen

Vollständiges Curriculum

Adaptive Sicherheit

Nahtlose Stack-Konnektoren

Nahtlose Stack-Konnektoren Description: Fertige Integrationen mit Google Workspace, Microsoft 365, Okta und Vanta für schnelles Deployment und automatisiertes User-Provisioning. Individuelle HR-System-Konnektoren auf Anfrage verfügbar – 36+ weitere Integrationen in Kürze.

Aktuelle Schulungsinhalte

Regelmäßig aktualisierte Bibliothek zu aktuellen Bedrohungen wie Voice-Deepfakes, BEC und fortgeschrittenem Social Engineering. Trainingsaufgaben werden automatisch nach Simulationsergebnissen zugewiesen.

Eine adaptive Plattform

Jede Ebene von Brightside passt sich dem Kontext an. KI-Sprachagenten reagieren während Vishing-Anrufen auf Einwände in Echtzeit. Spear-Phishing-Simulationen werden auf Rolle und Tools der Mitarbeitenden abgestimmt. Das Kampagnen-Setup übernimmt die Automatisierung – das Team bleibt auf Ergebnisse fokussiert.

Optimierte Abläufe

Leistungsstarke Tools für Security-Teams

Enterprise-Integrationen

Nahtlose Stack-Konnektoren

Nahtlose Stack-Konnektoren Description: Fertige Integrationen mit Google Workspace, Microsoft 365, Okta und Vanta für schnelles Deployment und automatisiertes User-Provisioning. Individuelle HR-System-Konnektoren auf Anfrage verfügbar – 36+ weitere Integrationen in Kürze.

Aktuelle Schulungsinhalte

Regelmäßig aktualisierte Bibliothek zu aktuellen Bedrohungen wie Voice-Deepfakes, BEC und fortgeschrittenem Social Engineering. Trainingsaufgaben werden automatisch nach Simulationsergebnissen zugewiesen.

Eine adaptive Plattform

Jede Ebene von Brightside passt sich dem Kontext an. KI-Sprachagenten reagieren während Vishing-Anrufen auf Einwände in Echtzeit. Spear-Phishing-Simulationen werden auf Rolle und Tools der Mitarbeitenden abgestimmt. Das Kampagnen-Setup übernimmt die Automatisierung – das Team bleibt auf Ergebnisse fokussiert.

Optimierte Abläufe

Leistungsstarke Tools für Security-Teams

Enterprise-Integrationen

Nahtlose Stack-Konnektoren

Nahtlose Stack-Konnektoren Description: Fertige Integrationen mit Google Workspace, Microsoft 365, Okta und Vanta für schnelles Deployment und automatisiertes User-Provisioning. Individuelle HR-System-Konnektoren auf Anfrage verfügbar – 36+ weitere Integrationen in Kürze.

Aktuelle Schulungsinhalte

Regelmäßig aktualisierte Bibliothek zu aktuellen Bedrohungen wie Voice-Deepfakes, BEC und fortgeschrittenem Social Engineering. Trainingsaufgaben werden automatisch nach Simulationsergebnissen zugewiesen.

Eine adaptive Plattform

Jede Ebene von Brightside passt sich dem Kontext an. KI-Sprachagenten reagieren während Vishing-Anrufen auf Einwände in Echtzeit. Spear-Phishing-Simulationen werden auf Rolle und Tools der Mitarbeitenden abgestimmt. Das Kampagnen-Setup übernimmt die Automatisierung – das Team bleibt auf Ergebnisse fokussiert.

Optimierte Abläufe

Leistungsstarke Tools für Security-Teams

Enterprise-Integrationen

Vollständiges Curriculum

Adaptive Sicherheit

Nahtlose Stack-Konnektoren

Nahtlose Stack-Konnektoren Description: Fertige Integrationen mit Google Workspace, Microsoft 365, Okta und Vanta für schnelles Deployment und automatisiertes User-Provisioning. Individuelle HR-System-Konnektoren auf Anfrage verfügbar – 36+ weitere Integrationen in Kürze.

Aktuelle Schulungsinhalte

Regelmäßig aktualisierte Bibliothek zu aktuellen Bedrohungen wie Voice-Deepfakes, BEC und fortgeschrittenem Social Engineering. Trainingsaufgaben werden automatisch nach Simulationsergebnissen zugewiesen.

Eine adaptive Plattform

Jede Ebene von Brightside passt sich dem Kontext an. KI-Sprachagenten reagieren während Vishing-Anrufen auf Einwände in Echtzeit. Spear-Phishing-Simulationen werden auf Rolle und Tools der Mitarbeitenden abgestimmt. Das Kampagnen-Setup übernimmt die Automatisierung – das Team bleibt auf Ergebnisse fokussiert.

Flexible Tarife

Tarife für jede Unternehmensgröße

Kostenlos starten und flexibel skalieren.

Start

Kostenlos

Funktionen:

Kurse

Basic

ab 0,50 €/

Monat pro Nutzer:in

Funktionen:

Kurse.

Vorlagen-Simulationen.

Pro

ab 1,3€/

Monat pro Nutzer:in

Funktonen:

Kurse.

Vorlagen-Simulationen.

KI-OSINT-Spear-Phishing-Simulationen.

KI-gestützte Vishing-Simulationen.

Vishing (Standalone)

ab 1 €/

Monat pro Nutzer:in

Funktonen:

Voice-only- und hybride Angriffssimulationen (Voice + E-Mail).

Mehrsprachige Stimmbibliothek mit Stimmklonierung.

Granularer Szenario-Builder für individuelle Taktiken, Dringlichkeitsstufen und Anrufer-Personas.

KI-gestützte Szenariogenerierung.

Detailliertes Analytics-Tracking mit CSV-Export per Klick.

Flexible Tarife

Tarife für jede Unternehmensgröße

Kostenlos starten und flexibel skalieren.

Start

Kostenlos

Funktionen:

Kurse

Basic

ab 0,50 €/

Monat pro Nutzer:in

Funktionen:

Kurse.

Vorlagen-Simulationen.

Pro

ab 1,3 €/

Monat pro Nutzer:in

Funktonen:

Kurse.

Vorlagen-Simulationen.

KI-OSINT-Spear-Phishing-Simulationen.

KI-gestützte Vishing-Simulationen.

Vishing (Standalone)

ab 1 €/

Monat pro Nutzer:in

Funktonen:

Voice-only- und hybride Angriffssimulationen (Voice + E-Mail).

Mehrsprachige Stimmbibliothek mit Stimmklonierung.

Granularer Szenario-Builder für individuelle Taktiken, Dringlichkeitsstufen und Anrufer-Personas.

KI-gestützte Szenariogenerierung.

Detailliertes Analytics-Tracking mit CSV-Export per Klick.

Häufig gestellte Fragen

Noch Fragen? Kontaktieren Sie unseren Support.

Wie unterscheidet sich Brightside von KnowBe4 oder anderen Security-Awareness-Plattformen?

Brightside setzt auf Automatisierung und moderne Angriffsvektoren, die die meisten Plattformen nicht umfassend abdecken. Unsere wichtigsten Alleinstellungsmerkmale: ein dedizierter KI-gestützter Vishing-Simulator mit Echtzeit-Sprachgesprächen und Stimmklonierung, rollenbasiertes Angriffs-Targeting, das Simulationen automatisch auf die Jobrollen der Mitarbeitenden abstimmt, sowie KI-gestützte Kampagnenerstellung, die den Administrationsaufwand reduziert. Wir sind in der Schweiz ansässig, arbeiten nach strengen Datenschutzstandards und bieten modulare Preisgestaltung, die mit Ihren Anforderungen skaliert.

Lassen sich die Vishing-Simulationen anpassen?

Ja. Admins haben vollständige Kontrolle über den KI-Vishing-Simulator. Szenarien lassen sich automatisch generieren oder manuell konfigurieren – inklusive Anrufer-Personas, Voice-Deepfakes und gezielter Social-Engineering-Taktiken.

Wie wird der Schwierigkeitsgrad der Angriffssimulationen bestimmt?

Unsere E-Mail-Simulationen sind vollständig am NIST Phish Scale ausgerichtet. Dadurch können Administratoren Kampagnen mit aufbauendem Schwierigkeitsgrad strukturieren – von der grundlegenden Spam-Erkennung bis hin zur Identifikation fortgeschrittener Lieferantenimitationen und gezieltem Spear-Phishing.

Lässt sich Brightside in unser bestehendes Verzeichnis integrieren?

Ja, unsere Plattform bietet native Integrationen für Google Workspace, Microsoft 365 und Okta – für automatisiertes User-Provisioning und Gruppensynchronisierung. Individuelle HR-Integrationen sind ebenfalls verfügbar.

Was passiert bei nicht bestandener Simulation?

Brightside weist automatisch relevante Microlearning-Module zu – basierend auf dem Angriff, bei dem der Mitarbeitende gescheitert ist. Dieses sofortige Follow-up verwandelt einen Fehler in eine gezielte Lernchance, ohne dass Ihr Security-Team manuell eingreifen muss.

Wie erfasst und meldet die Plattform das Human Risk?

Wir liefern detaillierte Performance-Analytics zu Klickraten, Zugangsdaten-Eingaben und Zeit bis zur Meldung. Sie können Verhaltensänderungen über Zeit verfolgen und Risiko-Scores nach Abteilung einsehen – um den Security-Awareness-ROI gegenüber Stakeholdern klar nachzuweisen.

Häufig gestellte Fragen

Noch Fragen? Kontaktieren Sie unseren Support.

Wie unterscheidet sich Brightside von KnowBe4 oder anderen Security-Awareness-Plattformen?

Brightside setzt auf Automatisierung und moderne Angriffsvektoren, die die meisten Plattformen nicht umfassend abdecken. Unsere wichtigsten Alleinstellungsmerkmale: ein dedizierter KI-gestützter Vishing-Simulator mit Echtzeit-Sprachgesprächen und Stimmklonierung, rollenbasiertes Angriffs-Targeting, das Simulationen automatisch auf die Jobrollen der Mitarbeitenden abstimmt, sowie KI-gestützte Kampagnenerstellung, die den Administrationsaufwand reduziert. Wir sind in der Schweiz ansässig, arbeiten nach strengen Datenschutzstandards und bieten modulare Preisgestaltung, die mit Ihren Anforderungen skaliert.

Lassen sich die Vishing-Simulationen anpassen?

Ja. Admins haben vollständige Kontrolle über den KI-Vishing-Simulator. Szenarien lassen sich automatisch generieren oder manuell konfigurieren – inklusive Anrufer-Personas, Voice-Deepfakes und gezielter Social-Engineering-Taktiken.

Wie wird der Schwierigkeitsgrad der Angriffssimulationen bestimmt?

Unsere E-Mail-Simulationen sind vollständig am NIST Phish Scale ausgerichtet. Dadurch können Administratoren Kampagnen mit aufbauendem Schwierigkeitsgrad strukturieren – von der grundlegenden Spam-Erkennung bis hin zur Identifikation fortgeschrittener Lieferantenimitationen und gezieltem Spear-Phishing.

Lässt sich Brightside in unser bestehendes Verzeichnis integrieren?

Ja, unsere Plattform bietet native Integrationen für Google Workspace, Microsoft 365 und Okta – für automatisiertes User-Provisioning und Gruppensynchronisierung. Individuelle HR-Integrationen sind ebenfalls verfügbar.

Was passiert bei nicht bestandener Simulation?

Brightside weist automatisch relevante Microlearning-Module zu – basierend auf dem Angriff, bei dem der Mitarbeitende gescheitert ist. Dieses sofortige Follow-up verwandelt einen Fehler in eine gezielte Lernchance, ohne dass Ihr Security-Team manuell eingreifen muss.

Wie erfasst und meldet die Plattform das Human Risk?

Wir liefern detaillierte Performance-Analytics zu Klickraten, Zugangsdaten-Eingaben und Zeit bis zur Meldung. Sie können Verhaltensänderungen über Zeit verfolgen und Risiko-Scores nach Abteilung einsehen – um den Security-Awareness-ROI gegenüber Stakeholdern klar nachzuweisen.

Häufig gestellte Fragen

Noch Fragen? Kontaktieren Sie unseren Support.

Wie unterscheidet sich Brightside von KnowBe4 oder anderen Security-Awareness-Plattformen?

Brightside setzt auf Automatisierung und moderne Angriffsvektoren, die die meisten Plattformen nicht umfassend abdecken. Unsere wichtigsten Alleinstellungsmerkmale: ein dedizierter KI-gestützter Vishing-Simulator mit Echtzeit-Sprachgesprächen und Stimmklonierung, rollenbasiertes Angriffs-Targeting, das Simulationen automatisch auf die Jobrollen der Mitarbeitenden abstimmt, sowie KI-gestützte Kampagnenerstellung, die den Administrationsaufwand reduziert. Wir sind in der Schweiz ansässig, arbeiten nach strengen Datenschutzstandards und bieten modulare Preisgestaltung, die mit Ihren Anforderungen skaliert.

Lassen sich die Vishing-Simulationen anpassen?

Ja. Admins haben vollständige Kontrolle über den KI-Vishing-Simulator. Szenarien lassen sich automatisch generieren oder manuell konfigurieren – inklusive Anrufer-Personas, Voice-Deepfakes und gezielter Social-Engineering-Taktiken.

Wie wird der Schwierigkeitsgrad der Angriffssimulationen bestimmt?

Unsere E-Mail-Simulationen sind vollständig am NIST Phish Scale ausgerichtet. Dadurch können Administratoren Kampagnen mit aufbauendem Schwierigkeitsgrad strukturieren – von der grundlegenden Spam-Erkennung bis hin zur Identifikation fortgeschrittener Lieferantenimitationen und gezieltem Spear-Phishing.

Lässt sich Brightside in unser bestehendes Verzeichnis integrieren?

Ja, unsere Plattform bietet native Integrationen für Google Workspace, Microsoft 365 und Okta – für automatisiertes User-Provisioning und Gruppensynchronisierung. Individuelle HR-Integrationen sind ebenfalls verfügbar.

Was passiert bei nicht bestandener Simulation?

Brightside weist automatisch relevante Microlearning-Module zu – basierend auf dem Angriff, bei dem der Mitarbeitende gescheitert ist. Dieses sofortige Follow-up verwandelt einen Fehler in eine gezielte Lernchance, ohne dass Ihr Security-Team manuell eingreifen muss.

Wie erfasst und meldet die Plattform das Human Risk?

Wir liefern detaillierte Performance-Analytics zu Klickraten, Zugangsdaten-Eingaben und Zeit bis zur Meldung. Sie können Verhaltensänderungen über Zeit verfolgen und Risiko-Scores nach Abteilung einsehen – um den Security-Awareness-ROI gegenüber Stakeholdern klar nachzuweisen.